고정 헤더 영역

상세 컨텐츠

본문

ctf-d.com에서 Multimedia 분야의 5번째 문제다. 문제는 아래와 같다.

vol.py를 보니 volatility를 써서 문제를 풀어야 하는 것 같다. 이 파일의 압축을 풀면 dump1.raw 파일이 있다.

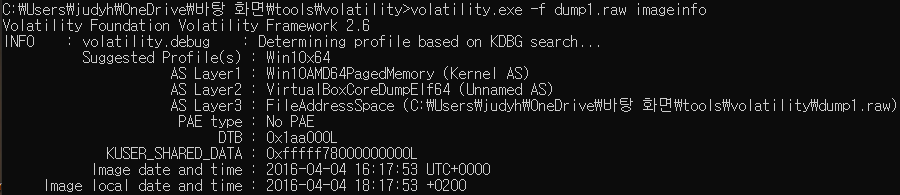

일단 이 파일의 메모리 정보를 확인하기 위해 imageinfo 플러그인을 사용했다. 운영체제는 Win10x64임을 알 수 있다.

위의 문제의 문구를 다시 한 번 보자.

"root@siftworkstation:/CTF/google/# vol.py -f dump1.raw --profile=Win10x64 memdump -p 2012 -D ./"

원래 위의 명령어로 메모리영역을 덤프 해야 했지만, 아래의 명령어로 수정이 되어야 하는 것 같다.

"root@siftworkstation:/CTF/google/# vol.py -f dump1.raw --profile=Win10x64 memdump -p 4092 -D ./"

사진에서 볼 수 있듯이, PID가 4092인 프로세스는 mspaint.exe, 즉, 그림판이다. 그림판을 실행해 무언가 했다는 것을 알 수 있다. 따라서 이 메모리 영역을 덤프 해서 살펴보자.

추출한 메모리 덤프 속의 이미지를 확인하기 위해 GIMP2 프로그램을 사용했다.

툴은 www.gimp.org/downloads/에서 다운로드할 수 있다.

GIMP - Downloads

The official download page for all things GIMP! Please only use the official binaries provided here unless you really, really know what you’re doing (it’s the only way to be safe). We try to provide binaries in-time with regular releases, but may occa

www.gimp.org

또한, GIMP2 툴에서 분석을 하기 위해 위와 같이 파일 확장자를 data로 변경한다.

오프셋과 너비, 높이를 맞춰가면서 플래그에 관한 문자열이 보일 때까지 조정을 해 준다. 이 부분에서 플래그와 관련된 문자열이 보이기 때문에 이와 같이 설정한 후 Open 버튼을 눌렀다.

Paint라고 봐서 mspaint.exe 프로세스를 사용했음을 다시 한번 알 수 있고, 위의 그림판에 있는 플래그인 "CTF{HeRe_GoEs_thE_FLaG}"를 인증하면 문제가 풀린다.

'Forensics > ctf-d.com' 카테고리의 다른 글

| [ctf-d.com#Multimedia] Find Key(moon) - 100 points (0) | 2021.02.21 |

|---|---|

| [ctf-d.com#Multimedia] Find Key(butterfly) - 100 points (0) | 2021.02.21 |

| [ctf-d.com#Multimedia] 우리는 이 파일에 플래그를... - 100 points (0) | 2021.02.18 |

| [ctf-d.com#Multimedia] 사진 속에서 빨간색이... - 100 points (0) | 2021.02.18 |

| [ctf-d.com#Multimedia] 저는 플래그를 이 파일에.. - 100 points (0) | 2021.02.18 |

댓글 영역